物联网安全专题 | 浅谈物联网面临的安全问题

2022-9-19 0:00:00浏览量:1387编辑:管理员来源:天畅

近些年,随着 5G 等关键技术突破,物联网的发展突飞猛进,同时受疫情影响,远程办公需求增加,随之而来的是海量的设备接入互联网。“万物互联”带来便利的同时,也为攻击者带来了更多的攻击选择。物联网已经渗透进我们衣食住行的各个领域,频发的智能设备攻击威胁着个人的隐私安全,关键基础设施在实现数字化联网转型时也面临巨大风险。

物联网是一个未来发展的愿景,等同于“未来的互联网”,能够实现人在任何时间、地点、使用任何网络与任何人与物的信息交换,以及物与物之间的信息交换。

物联网是物品之间通过网络连接起来的局域网,不论该局域网是否接入互联网,只要具有感、联、知、控(用)四个环节,都属于物联网的范畴。

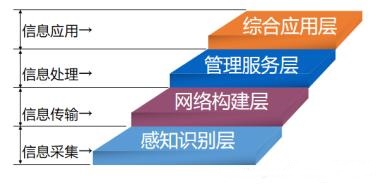

与互联网相比,物联网安全更加复杂。从技术架构上来看,物联网可分为三层:感知层、网络层和应用层,这三层架构分别面临很多安全威胁,具体来看:

感知层用于识别物体和采集信息,位于物联网三层结构中的最底层,是物联网系统的核心。物联网感知对象种类多样,监测数据需求较大,应用场景复杂多变,易受到自然损害或人为破坏,导致节点无法正常工作。

传输层则主要负责数据的传输与处理,其安全功能一般与传输网络的基础设施一起部署。在信息传递中容易出现跨网传输,也容易出现安全隐患。网络层由于数据信息量较大更加容易出现安全方面的问题,如DDoS攻击、恶意数据、隐私泄露等。

应用层是物联网三层结构中的最顶层,主要对感知层采集数据进行计算、处理和知识挖掘,从而实现对物理世界进行实时控制、精确管理和科学决策。物联网应用层面临的安全威胁主要是虚假终端触发威胁,攻击者可以通过SMS向终端发送虚假触发消息,触发终端误操作。

物联网设备种类繁多,如智能音响、网络摄像头、智能空调、智能冰箱、智能汽车等,体积大小不一,功能复杂程度多样。这些物联网设备所面临的软件安全风险通常来自端口与服务、密钥、操作系统、固件等层面,下面将对物联网设备软件安全进行分析。

对物联网设备进行的第一步安全分析,通常是对目标设备进行信息收集,用以获取设备对应资料和敏感信息。如获取目标设备的操作系统、nmap扫描开放端口、验证设备真实IP、抓包分析通信协议等,完成安全分析的初始准备工作后,可以根据实际情况对设备进行安全分析。

针对物联网设备所开放的端口进行安全分析,以期得到目标设备的敏感信息或shell,常见的端口及对应服务如下表所示:

-

21端口:暴力破解、FTP匿名访问、vsftpd后门利用、嗅探、FTP远程代码溢出等。

-

22端口:弱口令登录、防火墙SSH后门、CVE-2018-15473等。

-

23端口:暴力破解、嗅探、弱口令登录等。

-

53端口:DNS欺骗重定向Web流量、拒绝服务攻击等。

-

80 / 8080端口:SQL注入、远程代码执行、任意文件上传、一句话木马、XSS攻击、DDOS攻击等。

-

139/445端口:nmap扫描445端口、ms-017溢出攻击等。

-

443端口:DDOS攻击、中间人攻击。

-

3306 端口:数据库嗅探、弱口令登录、暴力破解、SQL注入等。

针对密钥数据的攻击,可分两类:直接密钥读取攻击和间接密钥读取攻击。直接攻击是指,攻击者绕过各类安全防护,非授权地直接读取到密钥的数据;间接攻击是指,攻击者在没有获得任何密钥数据的情况下,收集密码运算执行时系统释放的外部信号特征信息,如对设备进行侧信道分析、故障注入分析获得设备运行的密钥信息。

物联网设备的嵌入式系统一般分为两类:实时操作系统(RTOS)和非实时操作系统(TSOS)。在TSOS中,嵌入式Linux属于特殊的存在,由于其开源的社区、大量的工具、抽象的体系结构、内核支持被修改等特性,方便转换为实时操作系统,是众多物联网设备的理想环境。

以嵌入式Linux系统启动过程为例,通常可分为4个层次:引导加载程序、启动Linux内核(Linux kernel)、加载文件系统、加载应用程序。在此过程中经常会使用密码算法进行合法性验证,可尝试通过故障注入的方式绕过安全启动的校验过程,执行非法的应用程序,进而获得设备的敏感信息或者shell。

对目标设备进行扫描,检验设备是否开启sshd、telnetd等服务。若系统内无telnet等远程连接功能时,可尝试增busybox的telnet、添加反向shell脚本程序等攻击手段,重新编译打包后使用telnet或nc登录设备系统,如下图使用nc反弹某物联网设备系统shell。

尝试通过远程命令执行、命令注入、堆栈溢出等方式获得系统敏感信息或控制权限,以期拿到目标设备的shell。如下图利用某路由器Web端漏洞执行cat /etc/shadow,获取到该路由器root密码的加盐哈希值。

拿到目标设备root密码加盐哈希值后,可使用Johnny工具、哈希md5破解网站等方式破译root密码,通过ssh或telnet登入目标设备系统,拿到shell权限。

-

物联网设备固件在线升级或降级时,使用Wireshark等抓包工具抓取流量信息,以期获得敏感信息或固件内容。

-

获取到的设备固件后,可向其中加入“一句话木马”,方便渗透目标设备Web应用程序。

-

获取到的设备固件后,可使用配套SDK开发包和gcc工具,增加危险功能服务,重打包固件,得到 “后门” 固件,更新或者导入到设备中。

当前,物联网正处于快速发展阶段,麦肯锡全球研究所发布的《物联网:超越炒作之外的价值》的报告称,到2025年,物联网将每年为全球经济带来高达3.9万亿~11.1万亿美元的增长。但这只有在我们把事情做好,新设备热销的情况下才能实现。因此,加强物联网安全也就变得更加重要。只有制定好相应的应对策略,让物联网安全得到保障,才能对经济发展和社会进步起到更好地推动作用。