风控前置-“动态安全”|防范社工钓鱼攻击风险

2022-7-14 0:00:00浏览量:2492编辑:管理员来源:天畅

随着网络攻击的升级和“社工“手段的发展,网络安全形势日趋严峻,如今的各种钓鱼攻击仿真度越来越高,真假难辨,网络钓鱼结合了社会工程学和欺诈技巧,通常利用人性的弱点:贪婪、恐惧好奇、同情、对权威的敬畏、认知的局限性及偏差来实现。

知名反网络钓鱼组织APWG (Anti-Phishing Working Group)2021年第三季度对目前的网络钓鱼事件态势分析总结如下:

2021年7月共监测到260,642次网络钓鱼攻击,这是APWG报告历史上最高的月度。

软件即服务和网络邮件领域是第三季度最常受网络钓鱼攻击的领域,占所有攻击的29.1%。

针对金融机和支付服务提供商的攻击持续不断,占所有攻击总数的 34.9%。

针对加密货币目标(加密货币交易所和钱包提供商)的网络钓鱼占攻击的 5.6%。

2021 年,受到攻击的品牌数量有所增加,从每月 400 多个增加到 9 月的 700 多个。

巴西的网络钓鱼攻击从第二季度的 4,275 次上升到第三季度的 7,741 次。

钓鱼邮件指利用伪装的电邮,欺骗收件人将账号、口令等信息回复给指定的接收者;或引导收件人链接到特制的网页,这些网页通常会伪装成和真是网站一样,如银行或理财的网页,令登录者信以为真,输入信用卡或银行卡号码、账户名称及密码等而被盗取。

网站地址(URL)被编成QR二维码,有些网站将网站登录的URL存储在QR码上。攻击者用伪造的QR码替换合法的QR码,篡改登录网站的URL信息,将用户导向一个假冒的登录页面。在这种情况下,用户扫描QR码后,访问了伪造的登录页面,将个人信息泄露给了攻击者。

伪造一个假的WIFI,欺骗用户登录,然后窃取用户信息。伪基站又称假基站、假基地台,是一种利用GSM单向认证缺陷的非法无线电通信设备,主要由主机和笔记本电脑组成,能够搜去以其为中心、一定半径范围内的GSM移动电话信息,并任意冒用他人手机号码强行向用户手机发送诈骗、推销等垃圾短信,通常安放在汽车或者一个比较隐蔽的地方发送。

标签钓鱼(tabnabbing)是一种新的网络钓鱼攻击手法,该攻击手法是由Mozilla Firefox浏览器的界面及创意负责人Aza Raskin发现和命名的,tabnabbing可改变用户浏览网页的标签及接口,以诱导用户输入网络服务的账号与密码。因此,Raskin将此手法称为标签绑架(tabnapping),他指出当使用者连上一个嵌有第三方程序或Flash工具的网页时,就会让自己曝露于风险中,因为相关的恶意软件得以侦测使用者经常使用或正在使用的网络服务,在用户暂时离开该网页后,该网页内容及网页标签会悄悄地变身成为伪造的网络服务,并诱导用户输入个人信息。

tabnabbing是一种钓鱼攻击漏洞,网上将该漏洞翻译为反向标签劫持攻击,大致原理就是黑客通过某种方法在页面A中植入一个a标签,也就是一个超链接,链接的指向是黑客精心准备的页面B,页面B的内容有一个javascript代码,内容就是window.opener.location=“C页面的链接”,这句话的意思是如果用户点击了该链接,那么window.opener这个对象就是原链接也就是A页面的window对象,这样原页面就跳转到了C页面,而C页面也是黑客准备的与A页面非常相似的钓鱼页面,并且此时用户并没有发现A页面已经变成了C页面,于是用户继续在C页面浏览或登录等一些操作,导致了信息的泄露。

该页面存在xss漏洞,能够执行用户输入的js脚本;

用户能够使用a标签,且target=_blank,没有使用rel=noopener/noreferrer属性;

可以注意到点击之后弹出了B页面,并且原来的A页面跳转到了C页面C页面的设计和A页面一模一样,这样能够很大程度上欺骗用户,中了黑客的套。各种钓鱼攻击仿真度越来越高,真假难辨,如何更有效对抗攻击?

通过屏蔽错误信息、banner等方式,让被动扫描器获取不到有价值的内容,通过重放检测,对发起探测请求进行识别拦截

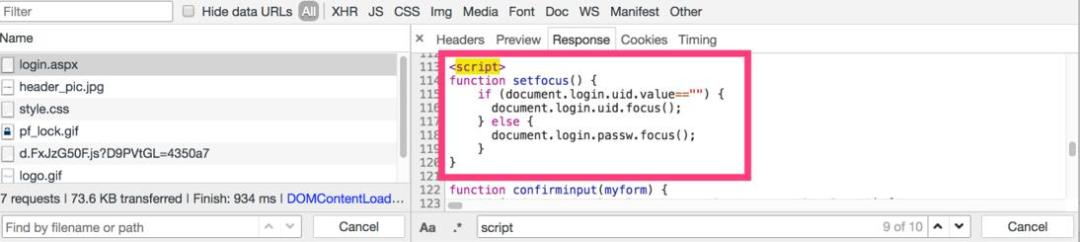

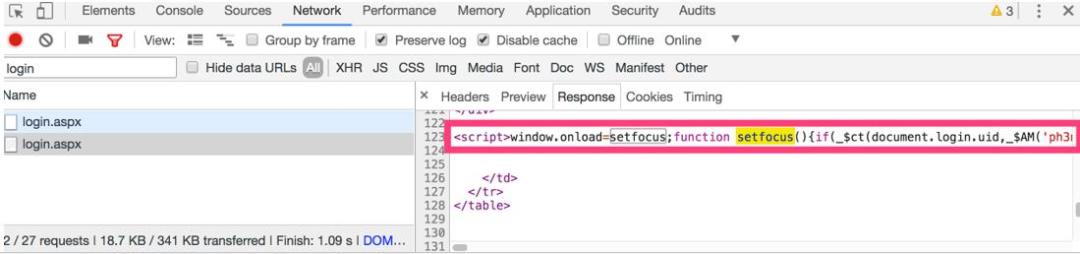

干扰攻击者调试分析,防止通过浏览器开发者工具对网站进行调试分析,获取业务流程接口

URL状态变化成乱码,攻击者无法通过分析代码,定位攻击入口

保护前:

保护后:

JavaScript混淆: 通过高强度、动态混淆机制,保证前端JavaScript代码不被泄漏。

保护前:

保护后:

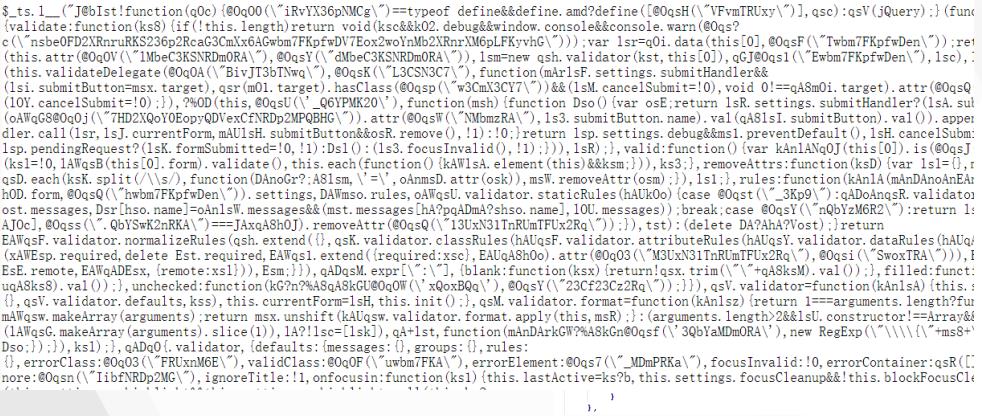

参数内容被动态变化成乱码,防止攻击者拦截请求,伪造请求。

当攻击者获取了系统的权限时,对攻击者所利用的WebShell等跳板工具进行阻断

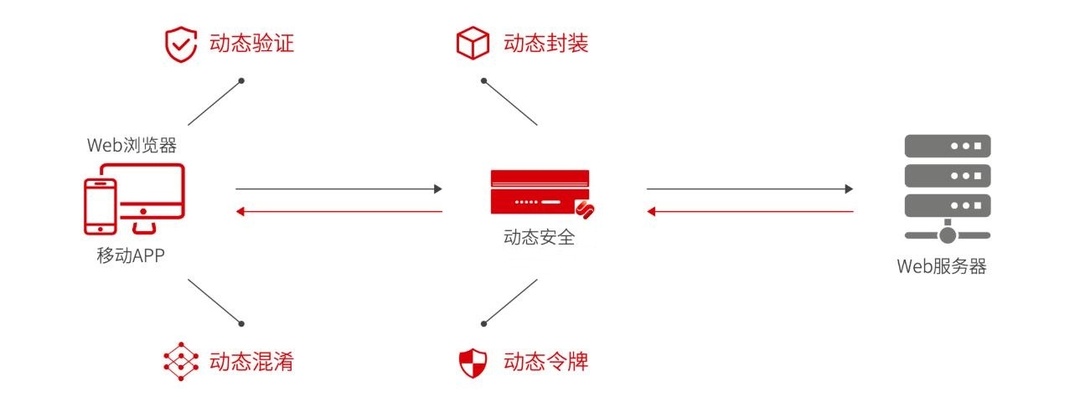

动态安全利用四大模块可有效对抗社工钓鱼攻击与交易欺诈行为。

随返回网页动态封装一段JS,该JS完成与机器人防火墙的通讯及浏览器侧运行环境验证等功能的执行。

动态验证通过对客户端与服务器的动态双向验证,防止恶意终端访问,且每次均随机选取检测的项目与数量,以增加应用的不可预测性,大幅提高攻击成本。动态验证包含真实浏览器形态验证、浏览器指 纹、异常行为模式监测及数据完整性验证四大模块。 动态验证过程中,会根据威胁态势生成不同的检测代码,以增加应用的不可预测性,提升攻击者或自动 化工具假冒合法客户端的难度;有效克服现有终端感知产品使用静态采集代码,被逆向后易于被绕过的安全难题。

对网页上敏感的传输数据进行动态混淆,主要包括:Cookie、Post data、URL等,防止伪造请求、恶意 代码注入、窃听或篡改交易内容等攻击行为。 使用动态混淆算法对终端用户请求的内容进行保护,有效提升中间人攻击的难度,防止伪造请求、恶意 代码注入、窃听或篡改交易内容等攻击行为。 每次混淆均使用不同算法,攻击者无法预知混淆算法,大幅提升攻击难度。

对当前访问页面内的合法请求地址授予一定时间内有效的一次性动态令牌,瑞数动态安全Botgate会拦阻 没有令牌的非法请求。 动态令牌可保障业务逻辑的正确运行并防止攻击者发出非法请求,可抵御越权访问、网页后门、重放攻 击、应用层DDoS等自动化恶意攻击行为。

通过动态安全可有效对抗标签钓鱼tabnabbing等攻击。通过高强度、动态混淆机制,保证前端JavaScript代码不被泄漏、参数内容被动态变化成乱码,防止攻击者拦截请求,伪造请求,有效对抗攻击。并且通过分级分层的对抗思路,多维度的方法组合,最终实现主动防御。