风控前置-“动态安全”|0day漏洞应急管理

2022-6-22 0:00:00浏览量:1838编辑:管理员来源:天畅

网络空间中大部分的安全问题都源自内网,攻击者普遍会利用Web应用漏洞对内网进行渗透,以达到控制整个内网、获取大量有价值信息的目的。据国家信息安全漏洞共享平台(CNVD)统计,2020年共收录安全漏洞20704个,继续呈上升趋势,同比增长27.9%,2016年以来年均增长率为17.6%。其中,0day漏洞数量为8902个(占 43.0%),同比增长56.0%。

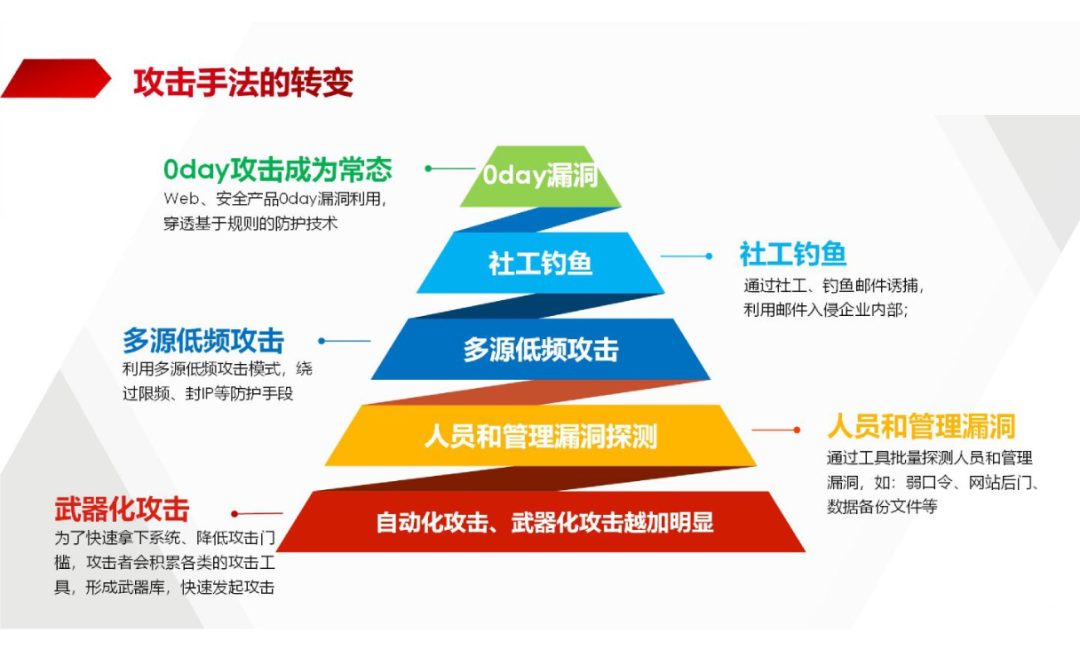

2022年,企业内网的安全漏洞数量还将不断增加,甚至变得越来越复杂。由于内网Web应用的保护严重不足,攻击者利用安全漏洞的攻击行为将变本加厉,尤其借助自动化的工具,在短时间内以更高效、隐蔽的方式对Web进行漏洞扫描和探测,使得企业面临更为严重的安全风险和损失。同时,攻击者会进一步加大事前的努力,在攻击准备阶段花费更多的时间和精力来搜寻0day漏洞,并利用新的技术将攻击扩展到更广泛的网络环境,无疑加大了企业应用防护的难度。

程序员在编写代码的时候,不小心留下了一些有缺陷的代码,如果这些缺陷可以被黑客利用,对用户发起攻击,那么这些缺陷就是漏洞。只要有代码,就有漏洞!据公开数据显示,每1000行代码就会有4-6个漏洞,正如Linux的创始人LinusTorvalds说过:我们需要尽量避免漏洞,但不可能完全消除。

0day漏洞,就是未被公开的安全漏洞。比如说,某年月日,微软发布了一个补丁,修补了一个安全漏洞,那么这个安全漏洞是什么时候出现的,可能已经有几年时间了,有些甚至超过10年时间,在未发布补丁之前,这个漏洞就是0day。

所谓0day问题,是基于某个操作系统或者常见的应用软件的未公开漏洞,几乎所有使用了这个操作系统或应用软件的服务商,都有可能中招。这种漏洞危害巨大,因此也深得黑客的喜爱。通常0day漏洞被公开后,都会引起广泛关注,相关厂商也需要紧急评估并尽快推出补丁,因为利用0day漏洞进行的攻击行为会很快随之而来。

近几年国内攻防演练开始常态化,受到各行各业的高度重视,随着网络安全攻防演练规模不断扩大,程度不断升级,高级的攻击手段如0day漏洞攻击在演练中开始频繁使用。越来越多突破口和系统沦陷都是0Day、NDay导致,更有甚者直接获得主机系统得控制权限,如何防御这类攻击也是当务之急。

建立全方位的安全监控体系是防守者最有力的武器,可以从中发现和追踪0day攻击的蛛丝马迹。有效的安全监控体系可以从以下几个方面展开:

任何请求或者攻击是通过网络线路,都会有网络流量, 恶意攻击流量和正常的数据肯定有所差异,通过全网流量监控去发现和捕获异常流量结合安全工程师进行分析是当前最有效的安全手段之一。

最后的防御屏障,任何攻击最终目标是获取主机。部署主机安全系统,对恶意的命令执行、异常进程启停、非法文件创建、恶意代码或者webshell写入等进行实时监控。

建立一套完善和独立的日志安全分析机制,收集和分析各类系统和软件的日志进行针对性的安全审计,可以帮助防守队从中找到意想不到攻击信息。

部署蜜罐伪装目标,保护真实目标,可以诱敌深入,持续消耗攻击队的资源和耐心,化被动为主动,从中还能意外收获,捕获0day攻击特征和流量。

建立实时情报和威胁情报收集体系,很多时候0day特征和攻击信息第一时间不是来自于自身网络攻击流量,而是实时情报的及时收集,根据收集到的特征反向去历史攻击日志或者请求流量中查询。

部署不依靠特征匹配的动态防御系统,可以抵御99%左右的第一波0day自动化扫描探测攻击,可以防御90%以上的第二波0day手工利用攻击。

无论是何种攻击,归根结底都可分成前期、中期、后期三个阶段,在攻防演练期间表现得尤为明显。

前期,主要以自动化攻击为主,主要目的在于信息收集。利用自动化工具做批量扫描、路径遍历、口令破解、漏洞探测等。完成了这些工作,攻击队伍就会转入第二阶段,以手工攻击、多源低频、重点突破为主。例如在前期发现了一个可能存在漏洞的系统,就会针对这个系统做重点分析,发起定向打击,并对系统的安全措施进行突破。如果成功地拿下了这个系统,攻方此时已经获得了一定的权限,就会进入到后期阶段,以次系统作为跳板,开始横向移动、核心渗透。

清楚了攻方的“三板斧”,就可以对症下药,针对这三个阶段,来做相应的防守。

动态防护体系针对攻击前期阶段的核心工作之一,就是对工具类的探测利用进行拦截。

可采取分层分级的对抗策略。如对简单的脚本工具,可以不关心这些脚本的请求,而是直接检测这个脚本是不是具有JS(Javascript)的解析能力,再加入一些复杂的令牌机制,一些代码混淆的操作,来大大提升攻击者的门槛。对更高一层的具备JS解析能力的工具,可以通过环境检测、行为识别,来发现伪造行为和异常访问。更高级的驱动浏览器内核方式、被动扫描方式,可以突破前面的防御手段,那么在这个层面上就需要做一些重放性的检测、动态挑战、对敏感信息做隐藏,让攻击者获取不到有价值的信息。还可以通过指纹关联的形式,对攻击者发起的一些多源低频的攻击来做检测。通过这些方法,可以让攻方的工具探测无功而返。除了对于传统的漏洞扫描攻击外,这种不基于已知特征,而基于请求行为判断的动态安全防护体系,可以实现对0day漏洞的无规则防护。

对于多源低频攻击,动态防护的方法是通过令牌机制、指纹溯源的手段,对多源低频攻击做关联性的识别分析,只要做到基于设备指纹的攻击识别,攻击者无论怎么换IP,都无法逃脱。

其次是“扰人工”,对人工渗透的行为进行迷惑干扰,加大攻击者的分析判断难度。

通过Web代码混淆、JS混淆、Cookie混淆、前端反调试、中间人检测等,对重要的信息进行保护,对攻击者进行动态的干扰,让攻击者步步维艰,既无法找到可利用的信息,更无法提交相应的请求。

最后是“断跳板”,当攻击者获取了系统的权限时,对攻击者所利用的WebShell等跳板工具进行阻断。

动态安全防护的优势在于对“冰蝎”这种动态加密的工具,虽然不能通过固定特征来识别,但可以通过令牌检测等方法来动态判断是否来自正常用户,来做相应的阻断,而不再关心通讯的具体内容。

动态防护体系的价值,在于对自动化攻击、0day漏洞、多源低频攻击都能做到有效的防护,并且通过分级分层的对抗思路,多维度的方法组合,最终实现主动防御。不只是针对攻防演练和大型重保,对企业日常的安全运维,动态防护也有很好的效果,既提升了企业的体系化防御能力,也极大地降低了人力成本。