《林海雪原》中,侠客般的杨子荣靠着“黑话”/“暗号”,赢得了土匪头子“座山雕”的信任,成功打入土匪内部,智取了威虎山。

假如将这一场景类比于网络,它与传统的网络安全何其相似,用户与系统之间依靠防火墙隔离,用户只需完成如“盖地虎,镇河妖”的“暗号”就可访问系统内部整个网络区域,使网络存在非常大的安全隐患。随着企业业务复杂性的增加、黑客的“进化”以及网络虚拟化等技术的发展,安全防御方式也在进一步提升,“盖地虎,镇河妖”式“暗号”已不能支撑整个网络安全系统,“零信任网络”正悄悄走来。

零信任是一个安全概念,中心思想是企业不应自动信任内部或外部的任何人/事/物,应在授权前对任何试图接入企业系统的人/事/物进行验证。零信任架构意味着每个用户、设备、服务或应用程序都是不可信任的,必须经历身份和访问管理过程才能获得最低级别的信任和关联访问特权。

零信任网络的原则:“从不信任,总是验证”

它认为IP网络上的所有网络流量都是不可信的。所有网络资源的安全访问,无论在什么位置或设备上,都采取最小特权的网络访问策略,以严格执行访问控制。用户、设备或应用程序创建的每个会话在允许通信之前必须经过身份验证、授权和帐户认证,这也是零信任原则的体现“Trust no-one. Verify everything”。 零信任网络在网络边缘强制实施安全策略,并在源头遏制恶意流量。

零信任网络架构

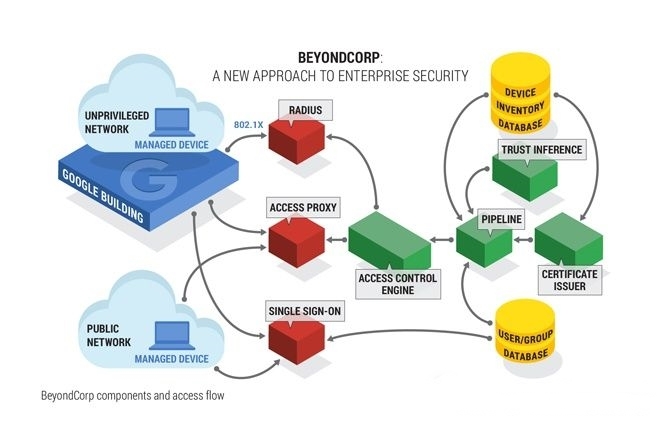

在零信任网络中,整个网络架构也可以类比SDN,可分为控制平面和数据平面。控制平面主要负责协调和配置,支撑整个系统。其他的内容都可以看作是数据平面。

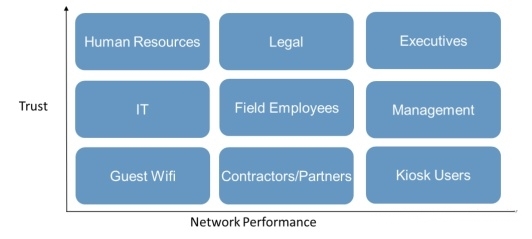

在控制平面中,对受保护资源的访问请求首先要通过控制平面的同意,设备和用户都必须经过身份验证和授权。细粒度策略可以应用于这一层,策略可以是基于组织中的角色、时间或设备类型。访问更敏感的资源还可以强制进行更强大的身份验证。一旦控制平面同意了请求,它将动态配置数据平面以接受来自该客户机的流量。此外,它还可以在请求者和资源之间对隧道进行加密。加密的方式包括临时凭据、密钥和临时端口号。

接本文开头,《林海雪原》中如果杨子荣想伪装成土匪胡彪攻下威虎山,在零信任的原则下,除了“黑话”外,或许他还要经过指纹验证、面部识别、熟人指认等种种认证,这个故事或许又有新的续笔。

组织应该如何应用“零信任”蓝图来解决其新的复杂网络问题?

01识别和分段数据

数据是实施“零信任”的最复杂领域之一,因为在实施该方法前,组织需要确定哪些数据是敏感的。在严格监管环境中运营的企业可能已经知道敏感数据是什么,因为监管机构一直要求对此类数据进行监管,因此将敏感数据的网段与数据中心服务器分离是有意义的。

02映射敏感数据的流量并将其与业务应用程序关联

将敏感数据识别分段后,下一步就是知道数据的去向、用途以及应用。如果您不了解有关您的数据的信息,则无法有效地保护它,使用正确的工具让您可以了解需要允许哪些流程,这样就可以进入“零信任”规则,判定“其他所有内容都将不被允许”。

03构建网络

在知道哪些流量被允许访问后,组织就可以着手设计网络体系结构以及执行网络微边界的过滤策略。组织可以将过滤策略放置在网络中的任何位置,并可以在不同区域和段之间放置边界,这是要实现的控制量与安全性之间的平衡。由于存在许多连接或微细分的孤岛,因此您必须要考虑需要花费多少时间来设置和管理它们。

04监控

想要知道网络是否存在问题的唯一方法是始终监视整个基础架构上的流量。监控除了可以检验我们的的数据是否合规,还可以监视网络以了解其中的所有流情况,并根据它们的意图对其进行分析,这允许您在编写策略规则之前查看哪些流是必要的。在这里,你可以从默认的“允许”策略到默认的“拒绝”策略或组织的“D-DAY”政策进行大的转换。

05自动化和协调

进入“D-DAY”的唯一途径是借助策略引擎,这是整个网络策略背后的中心 “大脑”。由自动化流程启用的策略引擎能够将任何更改请求与您定义为合法业务连接要求的内容进行比较,如果您必须使用各种不同的技术(有各自的复杂性和配置要求)将更改部署到潜在的数百个不同的执行点中,没有智能自动化系统,几乎不可能完成此更改请求过程。

零信任是个广泛适用的方法论,也就是说它可以应用于整个计算架构的各个方面,零信任技术是对攻防对抗路线的一次变革,让组织能够将网络安全的主动权把握在自己的手中。不过按目前零信任网络的发展来看,零信任网络还有很多不足,虽受众人追捧,但道阻且长。