2020年,网络安全挑战再度升级,各行业数据泄露事件层出不穷。全球网络安全行业正面临着斯诺登事件以来最大的变革,而这个变革的导火索之一,正是2020年12月席卷美国政府机构和全球重要组织的SolarWinds供应链APT攻击—过去十年最危险的网络攻击。以下,天畅信息整理了一些近期发生的网络安全事件,以便大家了解全球最新安全威胁,及时做好安全加固,防患于未然。

重点关注沉睡多年的incaseformat蠕虫病毒

1、沉睡多年的incaseformat蠕虫病毒被唤醒

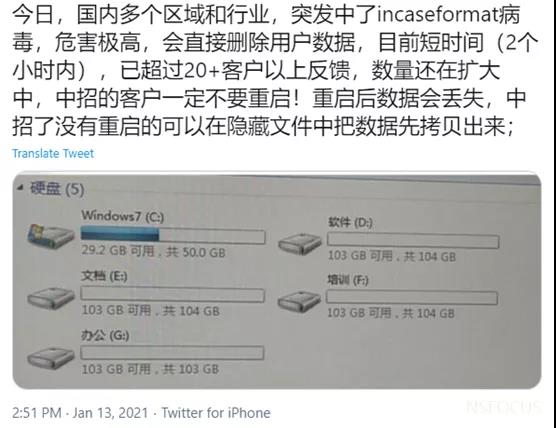

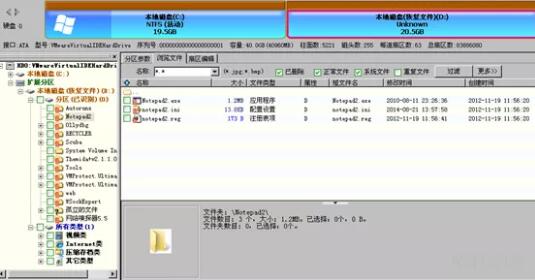

2021年1月13日,全国多个区域反馈感染所谓的incaseformat病毒,涉及政府、医疗、教育、运营商等多个行业,且感染主机多为财务管理相关应用系统。感染主机表现为所有非系统分区文件均被删除,由于被删除文件分区根目录下均存在名为incaseformat.log的空文件,因此网络上将此病毒命名为incaseformat。

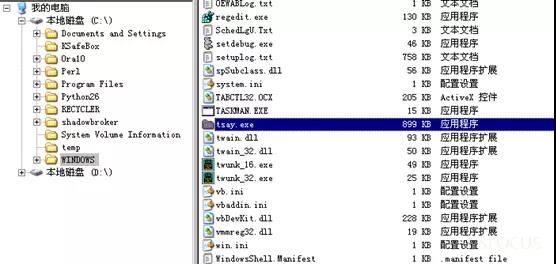

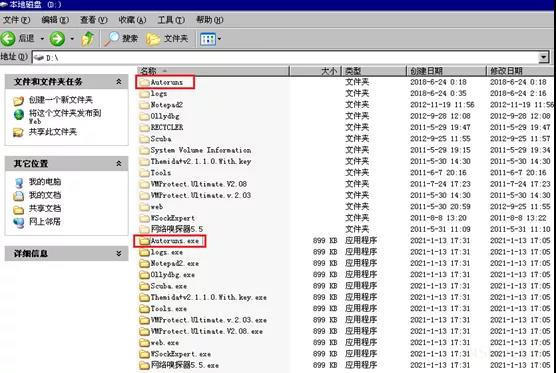

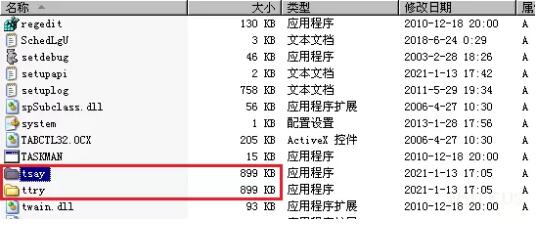

从搜索引擎结果来看,该病毒最早出现时间为2009年,主流杀毒软件厂商均将此病毒命名为Worm.Win32.Autorun,从名称可以判断该病毒为Windows平台通过移动介质传播的蠕虫病毒。病毒文件运行后,首先复制自身到Windows目录下(C:\windows\tsay.exe),文件图标伪装为文件夹。

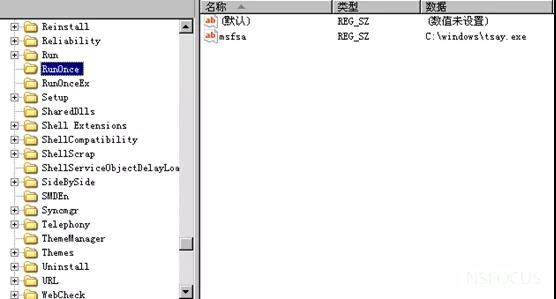

同时修改注册表键值实现自启动,涉及注册表项为:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

病毒文件将在主机重启后运行,并开始遍历所有非系统分区下目录并设置为隐藏,同时创建同名的病毒文件。

感染分析

该病毒由于编写时对某时间判断变量赋值错误,导致在2021年1月13日才触发并执行文件删除的代码逻辑,实际该病毒可能已在感染主机上驻留多年,但由于缺少主机防病毒软件或白名单设置错误等原因,一直未能被发现。 由于病毒本身只能通过U盘等移动介质进行传播,并无相关网络传播特征,此次在国内多个行业出现大规模感染事件,猜测可能与相关应用系统的供应链或厂商运维有关,如:软件分发、更新升级、远程运维等,具体传播途径还需做进一步溯源分析。

处置建议

1、排查主机Windows目录下是否存在图标为文件夹的tsay.exe文件,若存在该文件,及时删除即可,删除前切勿对主机执行重启操作。

2、火绒工程师提醒:切勿对被删除文件的分区执行写操作,以免覆盖原有数据,然后使用常见的数据恢复软件,如Finaldata、recuva、DiskGenius等,即可恢复被删除数据。

3、病毒清理

用户也可通过以下手工方式进行清理修复:

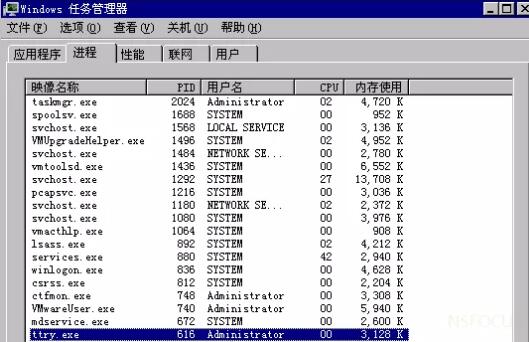

1) 通过任务管理器结束病毒相关进程(ttry.exe)

2) 删除Windows目录下驻留文件tsay.exe和ttry.exe及注册表相关启动项(RunOnce)

3) 恢复上述被病毒篡改的用于隐藏文件及扩展名的相关注册表项

蠕虫病毒“incaseformat”23日还会发作 火绒无需升级即可查杀火绒安全软件(个人版、企业版)无需升级即可对该病毒进行拦截并查杀。蠕虫病毒因其会伪装成其他文件、不断复制自身的特性,具有非常强的传播性。即便被安全软件查杀,也经常会被用户错当成“误杀”,进行信任处理。也因此,蠕虫病毒在企业内网中的活跃度一直居高不下。学校、打印店等也是蠕虫病毒的重灾区。火绒工程师再次提醒广大用户,若遇到安全软件频繁报毒的情况,很大概率就是感染了蠕虫病毒,应第一时间咨询安全厂商,不要轻易对其进行信任。

用户在病毒没有删除用户文件前,可以使用火绒查杀功能处理此病毒,不会对用户文件有任何伤害。同时建议用户开启火绒【免疫防护】功能,可确保即使信任该病毒,火绒仍会对其进行拦截。位置:防护中心>系统防护>系统加固>智能防护>【启用系统免疫】

2、SolarWinds供应链攻击渗透

美国司法部证实,SolarWinds供应链攻击背后的黑客试图入侵其IT系统,包括启用SolarWinds Orion软件后门中的木马访问权限,借此遍历司法部内部网络、甚至窃取到部分员工的电子邮件账户。

SolarWinds供应链攻击渗透了五角大楼、美国财政部、白宫、国家核安全局在内的几乎所有关键部门,包括电力、石油、制造业等十多个关键基础设施中招,思科、微软、英特尔、VMware、英伟达等科技巨头以及超过9成的财富500强企业“躺枪”,被CISA定义为“美国关键基础设施迄今面临的最严峻的网络安全危机”。

从目前公开的调查结果来看,SolarWinds供应链攻击对全球各国关键基础设施安全防御体系来说都是一个极富冲击性的事件—大量传统网络安全工具、措施和策略失效,奥巴马以来“重攻轻守,以攻代守“的美国国家网络空间安全战略遭受严重打击。而SolarWinds公司作为一家垂直领域的领导型科技企业,糟糕的网络安全意识和实践在此次事件中曝光,SolarWinds面临的,也许不仅仅是股价暴跌。

3、支付卡处理巨头 TSYS 遭到勒索软件攻击

TSYS 是北美第三大金融机构的第三方支付处理器,也是欧洲的主要处理器。TSYS 提供支付处理服务、商业服务和其他支付服务解决方案,包括预付借记卡和工资卡。2020年12 月 8 日, Conti 勒索软件团伙(也称“Ryuk”)发布消息称其从 TSYS 网络中删除了超过 10G 的数据,并声称到目前为止公布的数据只占他们在 TSYS 内部引爆勒索软件之前从该公司卸载的信息的 15%。

4、健康宝现个人信息安全漏洞

近日,疑似明星北京“健康宝”照片被泄露一事备受关注。有网友通过输入明星姓名加身份证号,无需人脸识别,可查询到其在北京“健康宝”上的认证照片,疑似30余位明星的照片被传播,这些信息甚至在相关一些群组内被出售。《中华人民共和国刑法》第二百五十三条之一规定:

违反国家有关规定,向他人出售或者提供公民个人信息,情节严重的,处三年以下有期徒刑或者拘役,并处或者单处罚金;情节特别严重的,处三年以上七年以下的有期徒刑,并处罚金。对于“侵犯公民个人信息罪“定罪的难点在于确认出售个人信息的是谁。

黄牛们显然不是源头,我们呼吁国家加强对不规范APP等的监管,重重把关,从源头上降低信息泄露的可能。

5、意大利移动运营商被黑

沃达丰(Vodafone)旗下的意大利移动运营商Ho Mobile证实发生大规模数据泄露,目前正采取一种罕见的措施,替换所有受影响客户的SIM卡。黑客窃取大约250万客户的个人信息。

该数据泄露事件上月(2020年12月28日)首次曝光,当时一名安全分析师在一个黑暗的网络论坛上发现了要出售的电信公司数据库(下图)。

6、加密货币服务商 Akropolis 遭黑客攻击

加密货币借贷服务公司 Akropolis 遭到“闪电贷”攻击,黑客窃取了价值约 200 万美元的 Dai 加密货币。闪电贷攻击是针对运行 DeFi(去中心化金融)平台的加密货币服务的常见攻击方式,这类平台允许用户使用加密货币借款或贷款,投机价格变化,并从加密货币储蓄的账户中赚取利息。闪存贷攻击是黑客从 DeFi 平台(如 Akropolis)贷款时,利用平台代码中的漏洞来逃避贷款机制并窃走资金。

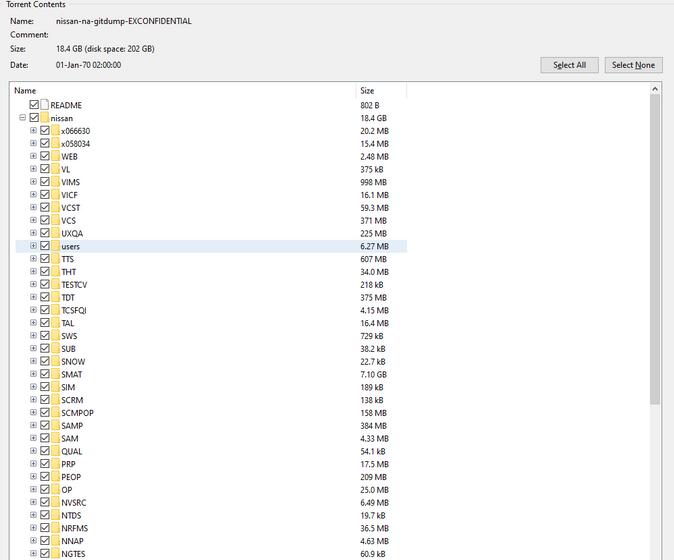

7、日产公司源代码泄露

继去年本田遭遇勒索软件攻击、奔驰数据泄露、伊始川崎重工和日产公司又接连曝出数据泄露事故。

日产北美公司一台配置错误(使用了默认的管理员用户名密码组合:admin/admin)的Bitbucket Git服务器的信息在Telegram频道和黑客论坛上开始传播,直到周三该服务器才脱机。据悉,该服务器是存有日产北美公司开发和正在使用的移动应用程序和内部工具的源代码,目前已在线泄漏。

数据泄露依然是最大的云安全威胁,而配置错误是数据泄露的主要原因配置错误和变更控制不充分的关键原因包括: